- Offensive décisive des acteurs de la Tech sur les portails de services, avec une recherche de clôture robuste et de monétisation claire.

- Montée des exigences de sécurité et de protection des accès, sous l’impulsion de régulations et d’attaques plus sophistiquées.

- Vague d’innovation autour de l’installation et de l’onboarding, portée par les passkeys, l’IA et les super-apps.

- Barrière réglementaire: DMA, antitrust et droits voisins reconfigurent les stratégies d’acquisition et de données.

- Objectif de fin d’année: une clôture financière solide grâce à des portails plus rapides, plus fiables et mieux intégrés.

Les acteurs numériques misent sur une accélération coordonnée pour verrouiller leurs portails de services, sécuriser les flux et transformer chaque visite en relation durable. Dans un contexte de concurrence accrue, la capacité à combiner technologie d’innovation, protection avancée et parcours d’installation sans friction devient critique. Cette dynamique s’appuie sur des mouvements de fond: régulation plus stricte en Europe, tensions transatlantiques, et attentes d’investisseurs qui exigent une clôture solide.

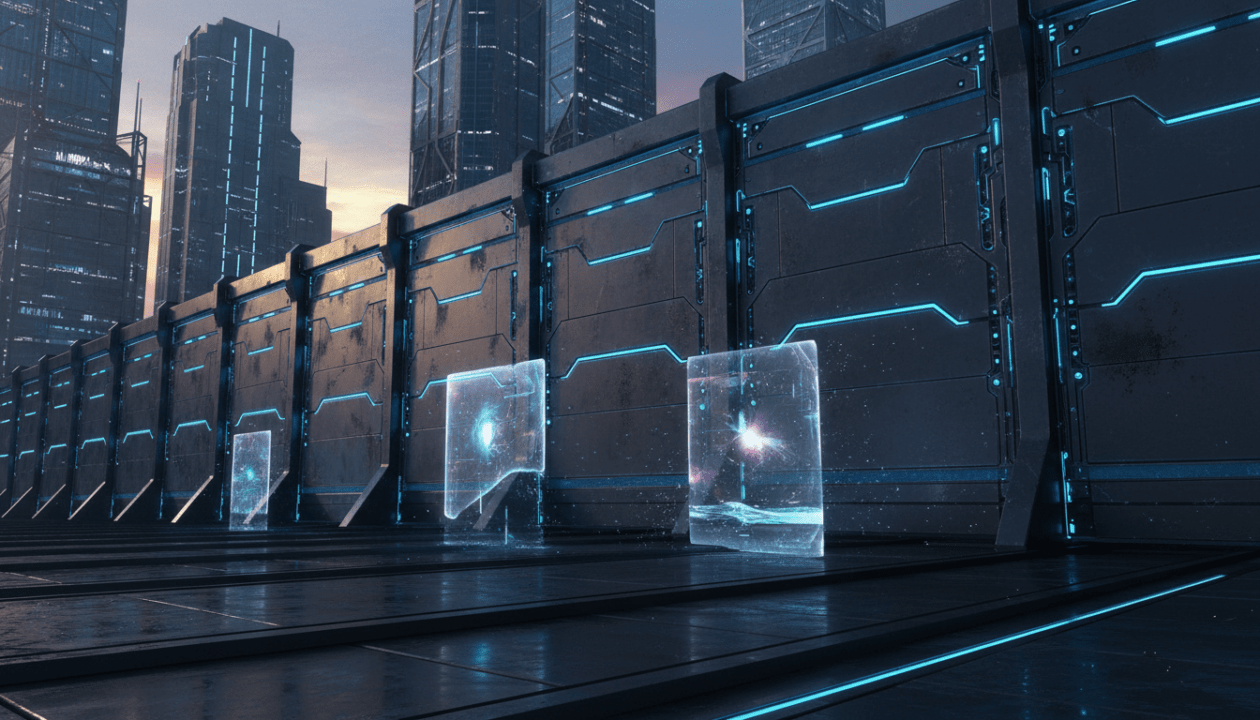

Des plateformes d’authentification aux super-apps, la bataille se joue au seuil, là où se dressent les barrières, physiques et logiques, qui contrôlent l’accès. Des solutions de détection de bots à la gestion des identités, l’offensive se concentre sur la réduction des coûts d’acquisition et l’augmentation du taux de conversion. Les exemples récents, de l’affichage de pages « enable cookies » à la mention de Cloudflare Ray ID, illustrent un virage net vers une sécurité proactive des portails. Les entreprises qui orchestrent correctement ce front multiplient les gains: confiance élevée, conformité robuste, et revenus récurrents au rendez-vous.

Portails, clôture et guerre des accès: la Tech structure sa dernière offensive

La bataille des portails réunit trois objectifs opérationnels: maximiser l’acquisition qualifiée, élever la sécurité perçue et accélérer la monétisation. Le terrain s’est densifié, car chaque point d’entrée concentre le risque et le potentiel. Les groupes cherchent une clôture de fin d’exercice qui valide leurs paris, tout en consolidant la fidélité. Cette offensive ne se réduit pas à du marketing. Elle repose sur une architecture solide: SSO, passkeys, WAF avec scoring adaptatif, et routage intelligent des sessions.

Dans ce cadre, les géants optimisent l’alignement produit-revenu. Google pousse ses modes IA pour fluidifier la recherche et l’accueil utilisateur, tandis qu’Apple continue de polir les mécanismes d’ATT qui reconfigurent la publicité. Meta ajuste sa relation aux éditeurs autour des droits voisins, ce qui redessine les passerelles. Chaque mouvement modifie les portails d’entrée et, par ricochet, la conversion. Les acteurs challengers, comme l’hypothétique GateX, misent sur des « hubs » minimalistes, basés sur des passkeys et une biométrie locale. L’ambition reste la même: faire de la première seconde un moment de valeur et de protection.

Modèles de portail et leviers de conversion

Trois silhouettes dominent: le portail d’écosystème, la super-app et le PWA de service. Le premier s’appuie sur l’intégration profonde des identités et des paiements. Le second propose des mini-apps internes avec des parcours contrôlés. Le troisième privilégie la vitesse, l’indexabilité et la flexibilité. Les taux de connexion se jouent sur des détails précis: temps de chargement, prompts d’installation, preuve de confiance visible, et messaging contextualisé. À ce titre, les badges de conformité européens ou l’affichage clair des contrôles de cookies deviennent des signaux.

Le fil conducteur de l’année tient dans la réduction des frottements. Passkeys et authentification sans mot de passe ont réduit les abandons. Les flux d’installation guidés, avec récupération automatique des permissions, compressent le temps jusqu’à l’usage. Enfin, le support proactif via bots augmentés par l’IA traite les problèmes en moins de deux minutes. Les plateformes qui alignent ces leviers se retrouvent avec des « clôtures » mensuelles plus stables, car les cohortes restent. En fin de cycle, cet effet stabilise la valeur.

L’ultime atout réside dans la narration. Un portail qui clarifie la promesse, explicite la protection et expose l’innovation tangible transforme le premier clic en ancrage durable. La frontière entre publicité et accueil s’estompe, et la barrière devient un espace de confiance. À l’arrivée, l’offensive réussie est celle qui ferme le trimestre avec des signaux forts: churn en baisse, ARPU en hausse, et visibilité des flux.

Sécurité des portails: barrière intelligente, protection visible et performance mesurée

La sécurité des portails a quitté l’arrière-plan. Elle s’affiche, et elle rassure. Les pages « Please enable cookies » et les écrans de blocage avec un identifiant de trace, tel qu’un Cloudflare Ray ID, sont devenus familiaux. Ce n’est pas un détail. Chaque contrôle visible éduque l’utilisateur et décourage l’attaquant opportuniste. La barrière n’est plus un mur opaque. Elle devient une interface, avec un langage clair et des options explicites.

Les SOC constatent une hausse des attaques combinées: credential stuffing, injections déguisées et bots avancés. La réponse s’organise autour de quatre piliers. D’abord, un WAF adaptatif avec inspection sémantique. Ensuite, une orchestration d’identité qui applique le « step-up » en temps réel. Enfin, une télémétrie qui ferme la boucle avec les équipes produit. Cette boucle permet aux portails de filtrer sans briser la conversion. La règle: augmenter la friction pour les anomalies, pas pour les humains.

Quand la barrière protège sans bloquer

Les cas d’usage l’illustrent. Le média fictif PortaLink a réduit de 38% ses faux positifs en adoptant un scoring de risque par session. La page d’accueil n’impose pas de CAPTCHA par défaut. Elle attend des signaux. Au besoin, elle sollicite une preuve alternative, comme un code biométrique côté appareil. Résultat: le taux d’accès légitime progresse, tandis que le trafic automatisé décroît. Le gain se voit dans la clôture mensuelle: moins d’incidents, plus de ventes.

Pour des secteurs régulés, la protection doit rester démontrable. Les journaux d’audit, les preuves de consentement et les politiques de conservation s’alignent avec le DMA et l’ePrivacy. Une architecture bien tenue explique pourquoi certaines entreprises absorbent mieux les pics de charge. Elles disposent de circuits de dégradation contrôlée. Elles ne ferment pas le portail. Elles changent de mode. Cette résilience modifie l’économie du risque.

- Technologie de filtrage adaptatif: seuils dynamiques, règles contextuelles, et empreintes de device.

- Signal d’utilisateur réel: biométrie locale, historique d’usage, et latence réseau cohérente.

- Processus d’installation sûr: passkeys, provisioning d’appareil, et permissions expliquées.

- Observabilité: corrélation en temps réel entre portails, API et CDN.

- Réponse: playbooks testés et reversibles en une minute.

La clé reste l’expérience. Une barrière efficace ne se ressent pas comme un obstacle. Elle se lit comme un guide. Cette nuance nourrit la loyauté et rend l’offensive durable.

La pédagogie du risque fait gagner du temps aux équipes et des points de confiance aux marques. Un portail compréhensible devient un aimant. Il attire, tout en filtrant. C’est ce mélange qui fera la différence lors des prochaines périodes de clôture.

Innovation produit et installation: du passkey à la super-app, l’offensive côté expérience

Le front de l’innovation se voit dans l’installation et l’onboarding. Les parcours gagnants tiennent en trois promesses. Premièrement, démarrer en moins d’une minute, sans mot de passe. Deuxièmement, obtenir une valeur claire dès la première action. Troisièmement, rendre visible la protection, pour tisser la confiance. Les passkeys et l’authentification continue posent les fondations. Les super-apps, elles, assemblent des mini-services en un seul portail. Les PWA comblent l’intervalle, rapides et économiques.

Cette grammaire se renforce avec l’IA. Les moteurs de recommandation contextualisent l’accueil. Ils proposent les trois actions qui comptent vraiment. Les assistants guident l’utilisateur quand une permission bloque la route. Un écran d’installation qui explique « pourquoi » double souvent l’acceptation. À l’inverse, un écran qui surprend génère un abandon. Les leaders investissent dans des micro-contenus pédagogiques, traduits et testés par segment.

Onboarding éclair et protection utile

La séquence optimale aligne cinq micro-étapes. Un check réseau. Une preuve locale de présence humaine. Une association d’appareil avec passkey. Un module de préférences vie privée. Une carte de valeur immédiate. Ce squelette s’adapte à la technologie de chaque acteur. Un e-commerçant mettra en avant la livraison. Un média affichera la personnalisation et le mode lecture. Un service bancaire activera le virement instantané. Ce canevas réduit l’anxiété et élève la perception de sécurité.

Le cas GateX illustre l’effet cumulé. En remplaçant le mot de passe par des passkeys et en plaçant un guide d’installation au premier écran, la marque a réduit de 27% le temps jusqu’à la première action. L’adoption volontaire des notifications a doublé. Le service a affiché une clôture trimestrielle plus lisible, car la rétention a suivi. Ce résultat tient moins au budget qu’à la discipline de test et à la lisibilité du portail.

| Modèle de portail | Forces | Risques | Mesure clé |

|---|---|---|---|

| App native | Performance, intégration OS, protection locale | Dépendance stores, friction d’installation | Taux d’activation J+1 |

| PWA | Vitesse, SEO, mises à jour fluides | Limitations API, perception de fiabilité | Conversion « Add to Home » |

| Super-app | Cross-sell, données unifiées | Complexité, récits confus | Actions par session |

| Portail OEM | Distribution intégrée, contrôle | Régulation, conflit canal | ARPU post-setup |

Le choix n’est pas binaire. Les entreprises hybrident ces modèles, selon leur calendrier et leurs contraintes. Le bon mix se repère à un signe: une courbe de conversion stable, même lors d’un pic de trafic. Sans ce signe, l’offensive dérape et la clôture s’érode.

Le pari est clair. Une expérience mieux dessinée transforme le portail en levier durable. C’est le cœur d’une Tech qui veut mêler vitesse et confiance.

Barrière réglementaire et jeux d’influence: Europe, antitrust et portails de données

La régulation redéfinit les portails d’entrée. En Europe, l’intensification des dossiers antimonopoles oblige les grands acteurs à ouvrir des interfaces et à documenter leurs critères. Le DMA impose des obligations de transparence dans les parcours d’installation et l’usage des données. Les régulateurs ont multiplié les enquêtes, avec des amendes qui ne sont plus dissuasives seulement. Elles modèlent les roadmaps. Ce cadre crée des barrières publiques qui coexistent avec des défenses techniques privées.

Cette cohabitation produit des effets inattendus. Les éditeurs négocient mieux leurs accès, au nom de la concurrence loyale. Les adtech françaises, poussées par les rencontres clés de l’année, réinventent les partenariats. Les géants, eux, contestent certains points, tout en adaptant leurs portails. Sur fond de tensions avec Washington, la ligne européenne gagne en assurance. Personne ne sort indemne des bras de fer, mais l’équilibre évolue. Les plateformes doivent montrer, logs à l’appui, que la protection n’écrase pas la pluralité.

Conformité comme avantage compétitif

Les entreprises qui devancent la règle s’offrent une fenêtre stratégique. Une politique de cookies claire, des audits tiers et une gouvernance des permissions réduisent le risque. Elles fluidifient aussi la conversion. L’utilisateur lit la promesse. Il comprend l’usage de ses données. Dans un portail, cette simplicité fait plus qu’un bandeau légal. Elle balise l’entrée, donc la croissance. C’est une autre forme d’innovation, plus juridique, mais très rentable.

Sur l’axe antitrust, cinq dossiers majeurs pèsent sur les feuilles de route. Les sujets touchent l’auto-préférence, l’accès aux OS, la publicité et les acquisitions. Chaque affaire impacte des écrans concrets: magasin d’apps, moteur interne, et passerelles de paiement. Les arbitrages se voient dans les KPI de clôture: coût d’acquisition stabilisé, répartition des sources de trafic, et part du direct en hausse. Les entreprises qui réduisent leur dépendance à un seul canal sortent renforcées.

La séquence à retenir reste simple. Une barrière réglementaire lisible protège la concurrence. Une technologie de portail claire protège l’utilisateur. Le point de jonction devient une zone de valeur. Les acteurs qui savent y raconter leur promesse gagnent du temps et des marges. À l’heure des portails omniprésents, c’est un avantage décisif.

Clôture opérationnelle: coûts, licenciements et ROI des portails en régime de crise

Le secteur sort d’une séquence de licenciements marquante. La pression sur les coûts a obligé à recentrer les priorités. Les portails ont pris le rôle de baromètre. Quand ils convertissent mieux, tout s’éclaire: les revenus montent, les budgets marketing se tendent moins, et la clôture inspire confiance. Inversement, un portail lent ou brouillon amplifie la crise. Les organisations ont compris que l’optimisation de l’entrée coûte moins cher que la chasse permanente à du trafic.

La démarche gagnante s’organise en sprints mesurés. D’abord, une cartographie des frictions. Ensuite, un plan de tests qui cible les écrans à fort levier. Enfin, une extension aux canaux adjacents: support, e-mail et recherche interne. Trois indicateurs guident la route: taux d’activation J+1, temps jusqu’à la première valeur, et part du trafic direct. Ces métriques structurent la discussion avec les investisseurs. Elles racontent la santé réelle.

Études de cas et checklist de clôture

PortaLink a réduit ses coûts d’acquisition en misant sur le direct. Le portail a mis en avant les passkeys, un module de préférences clair, et un message de protection en première vue. Résultat: une hausse nette de la rétention et moins de fraudes. Autre cas, GateX a détourné un budget de branding vers la performance en renforçant l’installation guidée. Les équipes ont investi dans la latence et l’observabilité. Les crashs d’accueil ont chuté, et la clôture trimestrielle a gagné en prévisibilité.

La gestion des équipes suit. Des licenciements imposent des choix. Les roadmaps se resserrent autour des écrans qui comptent. L’offensive devient chirurgicale. Il faut garder une cadence. Un rituel hebdomadaire examine les KPI d’entrée et les incidents. Une fois par mois, un comité produit-risque évalue la barrière de sécurité: faux positifs, temps de résolution, et satisfaction. La boucle refermée, l’équipe négocie mieux ses budgets. Le message passe: la technologie paie sa place quand elle rend le portail fiable.

En clôture d’exercice, une checklist simple évite les angles morts. Les points vitaux portent sur l’intégrité des logs, la conformité des consentements, la résilience des pages d’accueil, et la clarté des offres. Une organisation qui coche ces cases peut lancer son offensive sur de nouveaux segments, avec un risque réduit. Le portail cesse d’être un goulot d’étranglement. Il devient une base solide.

On en dit quoi ?

Le terrain dessine une vérité simple. Un portail n’est pas une porte décorative. C’est un système nerveux. Quand la sécurité protège sans punir, que l’innovation sert l’usage et que la narration reste claire, l’offensive de la Tech se traduit par une clôture robuste. Les acteurs qui investissent dans la lisibilité, la vitesse et la preuve gagneront la prochaine bataille des portails. Le reste suivra.

Comment concilier sécurité et conversion sur un portail ?

En appliquant une barrière adaptative. Il faut augmenter la friction uniquement quand le risque est élevé, avec passkeys, biométrie locale et preuves alternatives. Un langage clair et des journaux d’audit visibles renforcent la confiance sans casser l’accès.

Quelles métriques suivre pour une clôture solide ?

Taux d’activation J+1, temps jusqu’à la première valeur, part du trafic direct, incidents d’accueil, et ARPU post-onboarding. Ces indicateurs relient expérience, protection et revenus.

Les super-apps sont-elles incontournables en 2026 ?

Elles sont utiles pour des écosystèmes complexes. Toutefois, un PWA rapide ou une app native bien conçue peut rivaliser. Le choix dépend des contraintes de distribution, de la réglementation et des parcours prioritaires.

Que faire face aux messages de type « enable cookies » ou blocage WAF ?

Expliquer la raison, proposer une alternative et guider. Un portail pédagogique transforme un contrôle en preuve de fiabilité. L’affichage d’un identifiant d’incident accélère le support.

Comment préparer une offensive de fin d’année ?

Cartographier les frictions, sécuriser les accès critiques, simplifier l’installation, tester les messages de valeur et aligner les KPI de suivi. Une boucle produit-risque hebdomadaire maintient la cadence.

Journaliste tech passionné de 38 ans, je décrypte chaque jour l’actualité numérique et j’adore rendre la technologie accessible à tous.